Proteger los componentes de red de su empresa y la información digital que contienen debería ser una de sus prioridades. Centro de datos las mejores prácticas de seguridad no deben tomarse a la ligera.

Después de todo, titulares recientes nos han demostrado que incluso datos centros de las mayores empresas del mundo pueden ser comprometido.

Así que, independientemente del tamaño de su empresa, debe ser consciente de todos sus activos digitales importantes y establecer un conjunto de prácticas de seguridad para protegerlos mejor. Pero, ¿por dónde empezar?

Buenas prácticas en los centros de datos

Seguridad física

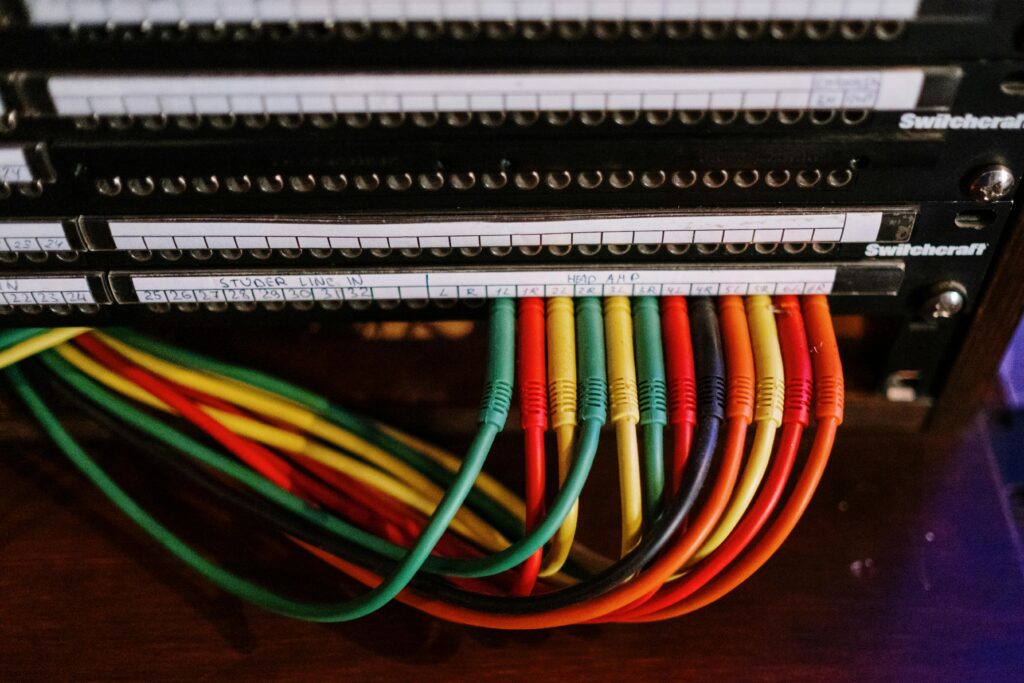

Ante la amenaza constante de ataques a la red y fugas de datosEs fácil olvidar que la seguridad física de una empresa es un factor clave para su éxito. datos centro es igual de importante.

Si todos sus servidores, discos duros y demás equipos de red no están protegidos físicamente, todos sus esfuerzos y demás medidas preventivas serán inútiles.

Seguridad por capas

Organizar su forma de pensar sobre la seguridad puede ayudarle a comprender mejor la eficacia de sus prácticas actuales:

Armario para centro de datos

Los armarios albergan la infraestructura informática. El armario en sí suele ser de fácil acceso, pero más supervisión y control se apliquen estrategias para prevenir mejor las cargas físicas de virus, los robos y las interrupciones de suministro eléctrico o de conexión.

Muchas empresas control y controlar a las personas que tienen acceso, y si sus otras medidas de seguridad están reforzadas, esta última línea de defensa no debería ser demasiado preocupante.

Espacio en blanco

¿Quién tiene acceso a la sala que contiene todos sus datos equipos? ¿Se vigilan adecuadamente los puntos de entrada?

Las secuencias de vídeo y las medidas de seguridad biométricas ayudan a garantizar una protección adecuada e impiden cualquier entrada no autorizada.

Gris Espacio

El espacio gris es la zona donde datos Los centros suelen guardar equipos auxiliares como generadores, conmutadores y transformadores, UPSetc.

Pasillos y zonas previas al acto datos centro también son potenciales puntos vulnerables, sobre todo porque es fácil soltarse con los protocolos de seguridad en estas áreas.

Sin embargo, gran parte de la infraestructura crítica del edificio podría estar ubicada aquí, lo que la convierte en otra necesidad vital de seguridad.

Entrada del edificio y zona de recepción

Muy sencillo: ¿es fácil para cualquiera acceder al edificio? ¿Qué medidas de autorización y seguridad existen para evitar que alguien entre y manipule algunas de las partes más valiosas e importantes de su empresa?

Los procedimientos de acceso estándar ya deberían estar en marcha; ésta es su primera línea de defensa y debe tomarse en serio como tal.

Alrededores y perímetro exterior

¿Dónde se encuentra exactamente su edificio? Seguridad Las medidas en una ciudad ajetreada serán muy distintas de las de un polígono industrial remoto o una zona rural.

¿Tiene su edificio varios pisos con espacio compartido en las paredes? ¿Existen estructuras físicas naturales que puedan suponer un riesgo de daños en caso de tormenta? Todas estas son preguntas importantes que tendrá que plantearse cuando elabore su plan de seguridad.

Dependiendo del tamaño, la distribución y la estructura de su edificio, es posible que rompa su datos seguridad del centro en más capas, o incluso consolidarlas cuando sea necesario.

El número no es necesariamente importante. Pero tomar un papel activo a la hora de pensar en cómo está organizada y estructurada tu seguridad es definitivamente importante.

Personal

Al fin y al cabo, las medidas importantes de seguridad física giran en torno a las personas.

Implantar sistemas biométricos, trampas al hombre (salas o zonas que se bloquean en caso de intento de violación), cerraduras físicas o cámaras de vigilancia para prevenir cualquier amenaza exterior de llegar fácilmente donde no deben.

Pero más allá de las amenazas externas, muchos de sus riesgos de seguridad pueden recaer simplemente en sus propios empleados.

Quién de su empresa tiene acceso a las zonas importantes y qué medidas existen para control ¿Ese acceso?

¿Es eficaz la formación que imparte su empresa? ¿Está aplicando sistemáticamente sus medidas de seguridad?

Todo ese trabajo de organización de la seguridad se queda por el camino si sus empleados muestran descuido en los procedimientos de seguridad cotidianos.

Por último, es importante asegurarse de que sus procedimientos y equipos de seguridad funcionan realmente.

Compruebe periódicamente el rendimiento de todos los equipos y busque posibles agujeros o fallos de funcionamiento. Las auditorías internas y el recurso a una empresa externa para realizar auditorías de seguridad también son cada vez más habituales para centros de datos.

Aunque no son necesarias, las auditorías son otra gran herramienta preventiva y una práctica fácil de aplicar.

Seguridad de las redes

Pase lo que pase tipos de sistemas de almacenamiento que esté utilizando, proteger todos sus activos a nivel de red está más en el punto de mira de la mayoría de las empresas.

Malware, virus, filtraciones, piratas informáticos y otras amenazas en línea son un riesgo constante para centros de datos hoy.

Hoy en día, la mayoría de los equipos de red y software de servidor que centros de datos vienen de serie con un sistema de seguridad de gama alta que se integra a la perfección.

Pero eso no significa que no tenga que desempeñar un papel activo para comprender mejor las mejores maneras de proteger sus sistemas. Con Network Seguridad debe aprender todo sobre la las mejores herramientas para proteger sus datos de los ataques a la red.

Integración coherente

Por ejemplo, controle continuamente todo lo que ocurre en su datos centro a nivel de red.

Su técnico de seguridad debería trabajar también a nivel de la red (no del servidor).

Además, sus productos deben ser todos de la misma familia o empresa, para que la integración general y la construcción de la infraestructura de red más fácil.

También hará que sea más sencillo y coherente controlar los activos y gestionar los riesgos. Además, proporciona un rastro reconocible que seguir para seguridad auditorías.

¡Es una trampa!

Proteja su centro de datosinstalando trampas directamente en cada uno de los puntos finales de punto final. Aunque los cortafuegos que tenga instalados le ayudarán a proteger su empresa de los ataques que cruzan la red, cualquier ataque a los puntos finales no cruzará realmente la red ni atravesará un cortafuegos.

Por lo tanto, instalar trampas en cada punto final para repeler aún más las amenazas no deseadas.

Tienes que ser capaz de ver y evaluar cualquier amenaza. Eso significa descifrar todos centro de datos tráfico para ayudar a desenmascarar las campañas de malware.

El tráfico cifrado no hará más que aumentar en el futuro. Vaya un paso por delante y asegúrese de que dispone de los cortafuegos adecuados para supervisar y descifrar cualquier tráfico.

Además, protege tu centro de datos servidores de cualquier tráfico de Internet malicioso. Cualquier cliente o socio de terceros también podría estar en riesgo si su servidor es vulnerable y explotado.

Reflexiones finales

Las medidas de seguridad que adopte van a variar en función de su empresa y centro de datostamaño, la ubicación, el tipo de almacenamiento hardware que estás utilizando, y una miríada de otros factores.

Sin embargo, las mejores prácticas generales de seguridad van a permanecer bastante constantes. Puedes adaptar los planes y estrategias a tus necesidades, pero lo importante es asumir un papel activo en la seguridad de los datos vulnerables de empresas, socios y clientes.

También es importante tener en cuenta que en caso de desmantelamiento del centro de datosHay medidas de seguridad vitales que debe tener en cuenta para garantizar su seguridad. el material y los equipos usados se venden adecuadamenteborrado o eliminado.

Como líder en Disposición de Activos de TI, Tecnologías exIT puede ayudar.

Ayudamos con vender sus servidores usados y obtener la mayor rentabilidad posible, venta de discos duros antiguosmemoria y mucho más.

Puede obtener un valoración de activos y presupuesto de servicios gratuitos de nosotros. Así que adelante, póngase en contacto con nosotros.