Der Schutz der Netzwerkkomponenten Ihres Unternehmens und der darin enthaltenen digitalen Informationen sollte ganz oben auf Ihrer Prioritätenliste stehen. Rechenzentrum Bewährte Sicherheitsverfahren sollten nicht auf die leichte Schulter genommen werden.

Immerhin, jüngste Schlagzeilen haben uns gezeigt, dass selbst Daten Zentren der größten Unternehmen der Welt sein können kompromittiert.

Unabhängig von der Größe Ihres Unternehmens sollten Sie sich also über alle Ihre wichtigen digitalen Ressourcen im Klaren sein und eine Reihe von Sicherheitsverfahren einführen, um sie bestmöglich zu schützen. Aber wo sollten Sie anfangen?

Ein genauerer Blick auf die Best Practices für Rechenzentren

Physische Sicherheit

Angesichts der ständigen Bedrohung durch Netzangriffe und Datenleckskann man leicht vergessen, dass die physische Sicherheit eines Daten Zentrum ist ebenso wichtig.

Wenn alle Ihre Server, Festplatten und sonstigen Netzwerkgeräte nicht physisch geschützt sind, sind alle Ihre Bemühungen und sonstigen Präventivmaßnahmen nutzlos.

Sicherheit auf mehreren Ebenen angehen

Die Organisation Ihres Sicherheitsdenkens kann Ihnen helfen, besser zu verstehen, wie effektiv Ihre derzeitigen Praktiken sind:

Rechenzentrum-Schrank

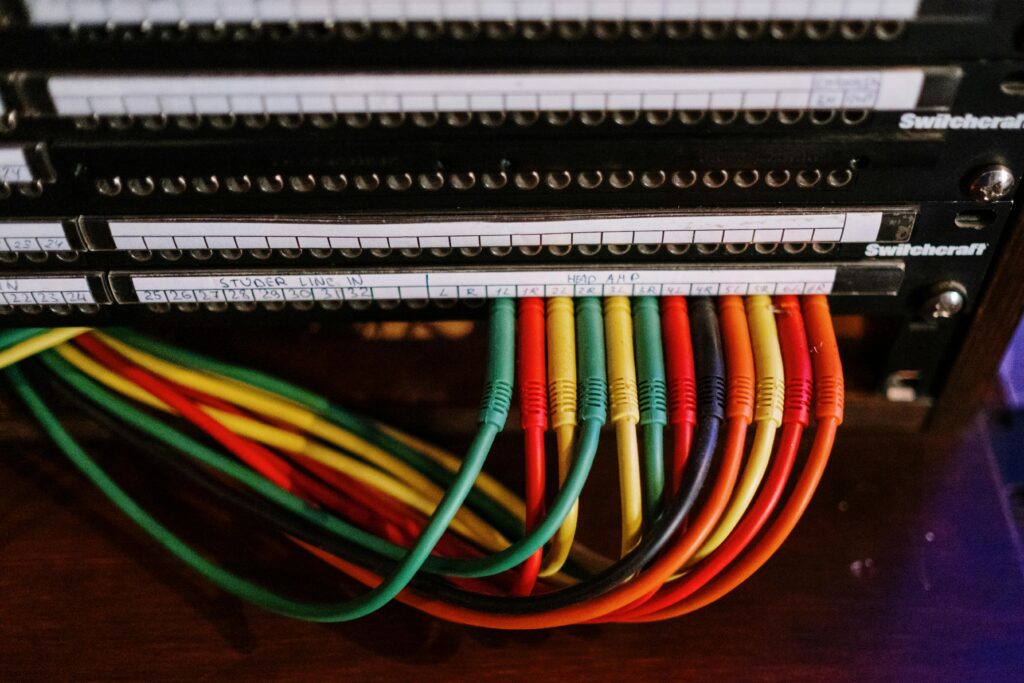

Die Schränke beherbergen Ihre IT-Infrastruktur. Der Schrank selbst ist in der Regel leicht zugänglich, aber mehr Überwachung und Kontrolle Strategien zur besseren Verhinderung von physischen Viren-Uploads, Diebstahl und Strom-/Verbindungsunterbrechungen eingeführt werden.

Viele Unternehmen Kontrolle und die Personen überwachen, die Zugang haben, und wenn Ihre anderen Sicherheitsmaßnahmen verstärkt werden, sollte diese letzte Verteidigungslinie kein allzu großes Problem darstellen.

Weißer Raum

Wer hat Zugang zu dem Raum, in dem alle Ihre Daten Ausrüstung? Überwachen Sie die Eingänge ordnungsgemäß?

Videoübertragungen und biometrische Sicherheitsvorkehrungen sorgen für einen angemessenen Schutz und verhindern das Eindringen Unbefugter.

Gray Weltraum

Die Grauzone ist der Bereich, in dem Daten Zentren halten in der Regel Backend-Geräte wie Generatoren, Schaltanlagen und Transformatoren vor, UPS, usw.

Flure und Bereiche im Vorfeld der eigentlichen Daten Zentren sind auch potenzielle Schwachstellen, vor allem weil die Sicherheitsprotokolle in diesen Bereichen leicht zu vernachlässigen sind.

Allerdings könnte ein Großteil der kritischen Infrastruktur des Gebäudes hier untergebracht sein, so dass dies ein weiterer wichtiger Sicherheitsaspekt ist.

Gebäudeeingang und Empfangsbereich

Ganz einfach: Wie einfach ist es für jeden, das Gebäude zu betreten? Welche Genehmigungs- und Sicherheitsmaßnahmen gibt es, um zu verhindern, dass jemand einfach hereinspaziert und sich an einigen der wertvollsten und wichtigsten Teile Ihres Unternehmens zu schaffen macht?

Standardzugriffsverfahren sollten bereits vorhanden sein; dies ist Ihre erste Verteidigungslinie und sollte als solche auch ernst genommen werden.

Umgebung und äußere Begrenzung

Wo genau befindet sich Ihr Gebäude? Sicherheit Die Maßnahmen in einer belebten Stadt unterscheiden sich deutlich von denen in einem abgelegenen Industriegebiet oder einer ländlichen Gegend.

Ist Ihr Gebäude mehrstöckig und hat gemeinsame Wandflächen? Gibt es natürliche, physische Strukturen, die bei einem Sturm ein Schadensrisiko darstellen könnten? Dies sind alles wichtige Fragen, die Sie bei der Ausarbeitung Ihres Sicherheitsplans berücksichtigen müssen.

Je nach Größe, Grundriss und Struktur Ihres Gebäudes kann es vorkommen, dass Sie Ihre Daten Sicherheit auf mehrere Ebenen zu verteilen oder sogar zu konsolidieren, wo dies erforderlich ist.

Die Zahl ist nicht unbedingt wichtig. Aber es ist auf jeden Fall wichtig, dass Sie sich aktiv Gedanken darüber machen, wie Ihre Sicherheit geschichtet und organisiert ist.

Personal

Letzten Endes geht es bei den wichtigen Maßnahmen, die Sie im Bereich der physischen Sicherheit ergreifen, um den Menschen.

Implementieren Sie Biometrie, Fallen (Räume oder Bereiche, die im Falle eines versuchten Einbruchs verschlossen werden), physische Schlösser oder Kameraüberwachung, um jegliche Bedrohung von außen zu verhindern damit sie nicht einfach dorthin gelangen, wo sie nicht hingehören.

Doch abgesehen von Bedrohungen von außen können viele Ihrer Sicherheitsrisiken auch einfach von Ihren eigenen Mitarbeitern ausgehen.

Wer in Ihrem Unternehmen hat Zugang zu wichtigen Bereichen und welche Maßnahmen gibt es, um Kontrolle diesen Zugang?

Wie effektiv sind die Schulungen in Ihrem Unternehmen? Setzen Sie Ihre Sicherheitsmaßnahmen konsequent durch?

All die Arbeit, die Sie in die Organisation Ihrer Sicherheit gesteckt haben, bleibt auf der Strecke, wenn Ihre Mitarbeiter bei den täglichen Sicherheitsmaßnahmen nachlässig sind.

Schließlich müssen Sie sicherstellen, dass Ihre Verfahren und Sicherheitseinrichtungen auch tatsächlich funktionieren.

Testen Sie alle Geräte regelmäßig auf ihre Leistungsfähigkeit und suchen Sie nach möglichen Löchern oder Fehlfunktionen. Interne Audits und die Inanspruchnahme eines Drittunternehmens für Sicherheitsaudits werden ebenfalls immer üblicher für Datenzentren.

Audits sind zwar nicht notwendig, aber ein weiteres großartiges Präventionsinstrument und eine leicht umzusetzende Praxis.

Netzwerksicherheit

Ganz gleich, was Arten von Speichersystemen die Sie verwenden, ist der Schutz aller Ihrer Vermögenswerte auf Netzwerkebene für die meisten Unternehmen von größter Bedeutung.

Malware, Viren, Lecks, Hacker und andere Online-Bedrohungen sind ein ständiges Risiko für Datenzentren heute.

Heutzutage sind die meisten Netzwerkausrüstungen und Serversoftware, die Datenzentren verwenden, sind standardmäßig mit hochwertigen Sicherheitsfunktionen ausgestattet, die sich nahtlos integrieren lassen.

Das heißt aber nicht, dass Sie sich nicht aktiv darum bemühen müssen, die besten Möglichkeiten zur schützen Ihre Systeme. Mit Netzwerk Sicherheit müssen Sie alles über die die besten Tools zum Schutz Ihrer Daten vor Netzwerkangriffen.

Konsistente Integration

Überwachen Sie zum Beispiel kontinuierlich alles in Ihrem Daten Zentrum auf der Netzebene.

Ihr Sicherheitstechniker sollte auch auf der Netzwerkebene arbeiten (nicht auf dem Server).

Außerdem sollten Ihre Produkte alle aus der gleichen Familie oder Firma stammen, um die allgemeine Integration und den Aufbau der Netzinfrastruktur einfacher.

Außerdem wird es dadurch einfacher und einheitlicher Überwachung von Vermögenswerten und Management von Risiken. Außerdem bietet es eine erkennbare Spur, der man folgen kann Sicherheit Audits.

Es ist eine Falle!

Schützen Sie Ihr DatenzentrumEndpunkte durch die Installation von Traps direkt an jedem Endpunkt. Alle Firewalls, die Sie eingerichtet haben, helfen zwar schützen Ihr Unternehmen vor Angriffen, die das Netzwerk durchdringen, schützen, können Angriffe auf Endpunkte nicht in das Netzwerk eindringen oder eine Firewall durchdringen.

Installieren Sie deshalb Fallen an jedem Endpunkt um unerwünschte Bedrohungen weiter abzuwehren.

Sie müssen in der Lage sein, jede Bedrohung zu erkennen und zu bewerten. Das bedeutet die Entschlüsselung aller Datenzentrum Traffic, um Malware-Kampagnen aufzudecken.

Der verschlüsselte Datenverkehr wird in Zukunft noch zunehmen. Seien Sie einen Schritt voraus und stellen Sie sicher, dass Sie die richtigen Firewalls zur Überwachung und Entschlüsselung des Datenverkehrs einsetzen.

Schützen Sie außerdem Ihr Datenzentrum Server vor jeglichem bösartigen Internetverkehr. Kunden oder Partner von Drittanbietern könnten ebenfalls gefährdet sein, wenn Ihr Server anfällig ist und ausgebeutet.

Abschließende Überlegungen

Die Sicherheitsmaßnahmen, die Sie ergreifen, hängen von Ihrem Unternehmen ab und Datenzentrumdie Größe, den Standort, die Art der Lagerung Hardware die Sie verwenden, und eine Unzahl anderer Faktoren.

Allgemeine bewährte Sicherheitsverfahren werden jedoch ziemlich konstant bleiben. Sie können Pläne und Strategien an Ihre Bedürfnisse anpassen, aber das Wichtigste ist, dass Sie eine aktive Rolle bei der Sicherheit von gefährdeten Unternehmens-, Partner- und Kundendaten übernehmen.

Es ist auch wichtig zu wissen, dass im Falle eines Stilllegung von Rechenzentrengibt es wichtige Sicherheitsmaßnahmen, die zu beachten sind, damit Ihr gebrauchte Hardware und Geräte ordnungsgemäß verkauft werdengelöscht oder entsorgt werden.

Als führendes Unternehmen im Bereich IT Asset Disposition, exIT-Technologien kann helfen.

Wir helfen bei Verkauf Ihrer gebrauchten Server und Ihnen die höchstmögliche Rendite zu verschaffen, Verkauf alter FestplattenSpeicher und mehr.

Sie können eine Kostenlose Vermögensbewertung und Dienstleistungsangebot von uns. Nehmen Sie also Kontakt mit uns auf.