Outils de prévention des cyberattaques

Connaissez-vous vraiment votre réseau ? La croissance de votre entreprise a-t-elle créé un risque de cyberattaque ? L'engouement pour le travail à domicile a-t-il accru les vulnérabilités ?

Une planification réfléchie et une visibilité complète sont essentielles au maintien d'un réseau sain.

Mais pour la plupart des entreprises, le réseau de travail actuel n'a pas été développé dans le cadre d'une planification stratégique. Les réseaux se développent généralement de manière organique, parallèlement à la croissance de l'entreprise.

Par nécessité, les entreprises ajoutent rapidement des dispositifs. Au cours de ce processus, nombre d'entre elles négligent les politiques réglementaires en raison de l'absence d'un système clair de gestion de ces ajouts.

Cette configuration peut présenter des lacunes en matière de sécurité dues à des oublis inévitables.

Sans une visibilité complète de tous les appareils du réseau, vulnérabilité aux cyberattaques est facile à manquer.

En fait, un pirate informatique pourrait potentiellement avoir plus d'informations sur le réseau d'une entreprise que celle-ci n'en a elle-même.

Selon la société internationale de renseignement Stratfor, les pirates informatiques qui sondent les réseaux à la recherche de ces inconnus sont en train d'en faire l'expérience. vulnérabilités conduisent à d'importantes cyberattaques presque chaque semaine.

Le paysage changeant de la cybersécurité

Rien que cette année, les pirates compromis plus de 200 000 commutateurs de réseau Cisco. Il est intéressant de noter qu'il a été démontré que de nombreux piratages étaient motivés par des considérations politiques et que nombre d'entre eux s'appuyaient sur des robots pour trouver les informations nécessaires à la mise en œuvre du programme. vulnérabilités.

"Les attaquants, qui peuvent se trouver n'importe où dans le monde, scannent en permanence l'espace d'adressage des organisations cibles, attendant que de nouveaux systèmes, éventuellement non protégés, soient connectés au réseau", d'après Le centre de sécurité Internet.

Les dispositifs vulnérables visés par une telle cyberattaque ne sont pas toujours les plus visibles. Un équipement apparemment inoffensif, tel qu'une imprimante réseau non protégée, peut être le maillon faible d'un réseau.

Sécurité des professionnels ont même trouvé des logiciels malveillants sur une gamme d'appareils d'IRM et de radiographie dans le secteur de la santé. Le plus souvent, ce sont les appareils IoT de l'entreprise qui sont responsables de la sécurité les faiblesses.

Les employés mettent souvent en œuvre ces dispositifs sans l'aide du RSSI en raison de l'absence de configuration nécessaire. Ils sont également plus susceptibles d'avoir des logiciels obsolètes que le matériel traditionnel.

L'inventaire du réseau est essentiel

Il est indéniable que la sécurité des réseaux est un élément essentiel pour répondre aux besoins des entreprises. cybersécurité lignes directrices.

L'un des plus aspects importants de la sécurité des réseaux est un inventaire.

Si tous les dispositifs sont inventoriés avec précision, alors cybersécurité peut être pleinement efficace contre une cyberattaque. Lire notre blog sur les meilleures pratiques en matière de sécurité des centres de données pour plus d'informations.

D'après les atteintes à la sécurité signalées chaque année, de nombreuses entreprises disposent d'appareils inconnus vulnérables qui créent des failles dans lesquelles les pirates pourraient s'engouffrer. exploit.

Un inventaire et une visibilité appropriés ne peuvent cependant pas protéger les appareils obsolètes. Les appareils obsolètes ne peuvent pas supporter les dernières mises à jour des micrologiciels et des logiciels. Sans ces mises à jour, le réseau n'est pas sécurisé.

A Rapport du baromètre des réseaux 2016 réalisée par Dimension Data a révélé que 42% des dispositifs de réseau entrent dans cette catégorie. Ce chiffre est préoccupant.

Comme l'a prévenu la société d'infrastructure technologique Aligner: "En plus de ne pas respecter les normes de sécurité, les anciens équipements de réseau peuvent ne pas être en mesure de répondre aux exigences croissantes du réseau"... "Les anciens équipements de réseau peuvent ne pas supporter les exigences croissantes en matière de bande passante, ce qui a un impact sur les performances et, en fin de compte, sur l'expérience de l'utilisateur".

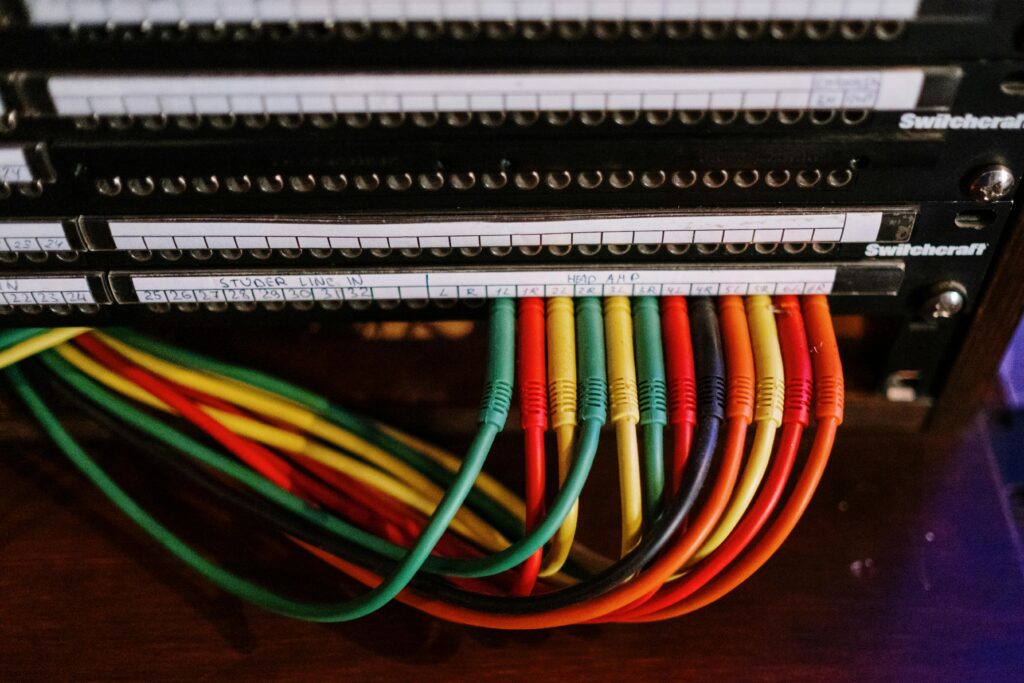

Le conseil est clair. Il y a plus d'une raison de réaliser un rapport d'inventaire complet pour tous les actifs connectés au réseau, tels que baies de serveurs et les baies flash.

Cela pourrait non seulement mettre en lumière les lacunes en matière de sécurité, mais aussi les domaines dans lesquels l'efficacité du réseau pourrait être améliorée.

Des outils d'analyse de réseau pour prévenir les cyberattaques

L'examen de l'ensemble du réseau d'une organisation peut sembler une tâche ardue, en particulier pour les grandes entreprises.

Opter pour des outils en réseau administrateurs peut utiliser pour découvrir et analyser les actifs du réseau sera certainement utile.

Voici quelques suggestions et ressources susceptibles de vous aider :

Nmap

Nmap est l'abréviation de "Network Mapper". Cet outil est recommandé par Network World comme la "norme de facto" pour cartographier un réseau à des fins de sécurité.

L'outil, Nmap, est un outil libre et gratuit. Il permet, entre autres, d'identifier les actifs indésirables au sein d'un réseau et d'évaluer les risques pour la sécurité.

Open-AudIT

Cet outil analyse et stocke les configurations des appareils d'un réseau.

Il fournira également des informations et des administrateur peut extraire, à des fins d'analyse, des données sur les licences et les capacités des logiciels. données pour un appareil individuel afin de reconnaître tout appareil non autorisé.

L'étude des différents outils disponibles et de leurs capacités permet de prendre une décision éclairée quant à l'outil le mieux adapté aux besoins spécifiques d'une organisation.

Consultez les listes suivantes :

- Le monde des réseaux : 7 outils de mise en réseau gratuits indispensables

- Logiciel de gestion de réseau : Top 17 des outils GRATUITS pour les administrateurs de réseaux

- Comparitech : 11 meilleurs outils et logiciels de découverte de réseaux

Gestion des stocks redondants

L'analyse de l'inventaire peut révéler une série d'équipements qui ne sont plus utiles à votre entreprise.

Il se peut que cet équipement ne fonctionne plus efficacement ou qu'il soit devenu trop vétuste pour servir votre stratégie de sécurité.

Comme une grande partie de ces actifs devra être remplacée par les solutions technologiques actuellement recommandées, une certaine valeur peut encore être tirée des actifs mis hors service.

Matériel plus ancien d'Extreme Networks, Juniper Networkset Cisco ont encore une certaine valeur marchande pour la revente si vous savez comment l'extraire.

D'autres équipements obsolètes peuvent être recyclés dans le respect de l'environnement. Vous pouvez également consulter notre blog sur les thèmes suivants comment vendre votre équipement de réseau usagé.

Chez exIT Technologies, nous pouvons gérer vos processus de cession des actifs par ces deux voies.

Nous disposons de l'expertise du marché pour tirer le meilleur parti de vos actifs vendables et pouvons prendre en charge le recyclage des équipements arrivés en fin de cycle.

Lorsque vous envisagez de mettre à niveau votre données n'oubliez pas de nous demander de l'aide pour les questions suivantes équipement cisco, de la mémoire, des processeurs, RAMet disques durs pour récupérer le plus d'argent possible.