À une époque où la technologie évolue à une vitesse fulgurante, les entreprises et les organisations se retrouvent à naviguer dans le cycle de vie des actifs informatiques. De l'acquisition à l'élimination, chaque phase comporte son lot unique de défis et d'opportunités. L'élimination des actifs informatiques (ITAD) désigne le processus d'élimination des équipements informatiques obsolètes ou non désirés d'une manière sûre, écologiquement responsable et rentable. Ce processus ne consiste pas simplement à se débarrasser d'un vieil équipement ; il englobe la sécurité des données, les considérations environnementales et la récupération des actifs, garantissant une économie circulaire où les ressources sont réutilisées et recyclées, réduisant ainsi l'empreinte environnementale.

L'évolution des pratiques ITAD a reflété les progrès technologiques et les préoccupations environnementales croissantes. Initialement axée sur la simple mise au rebut du matériel usagé, l'ITAD est devenue une discipline complexe. Les fournisseurs modernes d'ITAD offrent une série de services comprenant l'effacement sécurisé des données, le recyclage du matériel, et même la remise à neuf et la revente d'équipements viables. Cette évolution reflète le passage à une approche de la gestion des actifs plus responsable et axée sur la valeur.

Comprendre les actifs informatiques

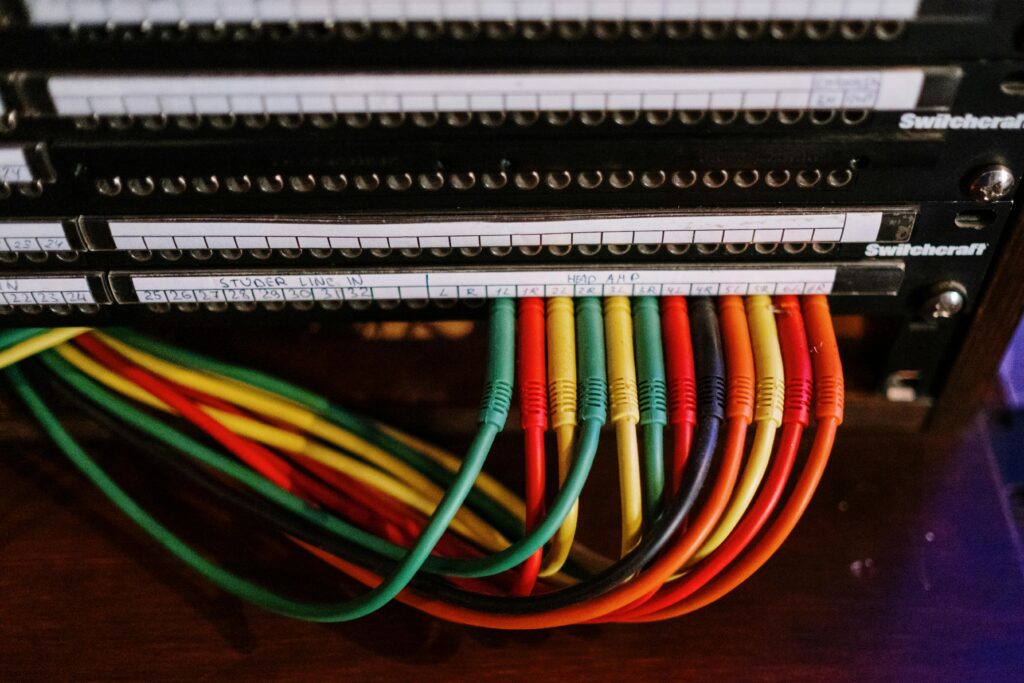

Les actifs informatiques constituent l'épine dorsale de toute organisation moderne. Il s'agit d'éléments tangibles tels que les ordinateurs, les équipements de réseau et les appareils électroniques, mais aussi d'éléments intangibles tels que les logiciels et les données. La gestion efficace de ces actifs est essentielle au maintien de l'efficacité opérationnelle et à la protection des informations sensibles. Ces actifs informatiques comprennent

- Ordinateurs et portables

- Serveurs et dispositifs de stockage

- Équipement de réseau (routeurs, commutateurs, pare-feu)

- Appareils mobiles (smartphones, tablettes)

- Périphériques (imprimantes, scanners)

- Licences et applications logicielles

- Données stockées sur ces appareils

Le cycle de vie des actifs informatiques comprend l'acquisition, le déploiement, la maintenance et l'élimination finale. Chaque étape présente son propre ensemble de défis. Les organisations sont confrontées à de nombreux défis dans la gestion de leurs actifs informatiques, notamment le suivi de l'inventaire des actifs, la protection des informations sur les appareils porteurs de données et la réalisation d'une analyse coût-bénéfice pour décider du moment de la mise au rebut des anciens équipements. En outre, la nécessité d'assurer la conformité avec les normes industrielles et les réglementations gouvernementales ajoute un niveau de complexité supplémentaire à la gestion des actifs.

Impact environnemental de l'élimination des actifs informatiques

Préoccupations liées aux déchets électroniques

L'élimination des équipements électroniques est un problème environnemental croissant. Les déchets électroniques contiennent des substances dangereuses qui, si elles ne sont pas correctement gérées, peuvent nuire à l'environnement. Les services ITAD contribuent de manière significative à la réduction des déchets électroniques en prolongeant la durée de vie des actifs informatiques et en garantissant le recyclage ou l'élimination en toute sécurité des appareils électroniques.

Le paysage réglementaire

Les agences gouvernementales du monde entier ont mis en place des réglementations pour gérer les l'élimination des appareils électroniques et la protection de la confidentialité des données. Ces réglementations varient en fonction de la situation géographique, mais ont un objectif commun : encourager des pratiques d'élimination respectueuses de l'environnement et prévenir les violations de données.

Importance des pratiques durables

L'adoption de pratiques ITAD durables est cruciale pour les entreprises afin de minimiser leur impact sur l'environnement et d'assurer la conformité avec les normes industrielles. Les méthodes respectueuses de l'environnement, telles que l'effacement sécurisé des données, la remise à neuf des équipements et l'adhésion aux normes e-Stewards pour le recyclage électronique, sont au cœur des stratégies ITAD durables.

Avantages d'une élimination correcte des actifs informatiques

Économies de coûts

Une mise au rebut appropriée des actifs informatiques (ITAD) aide non seulement les organisations à gérer leurs déchets électroniques, mais permet également de réaliser des économies significatives. En mettant systématiquement hors service les anciens équipements, les entreprises peuvent récupérer la valeur de ces actifs en les revendant ou en les recyclant. Ce processus de récupération des actifs réduit le besoin de nouveaux achats, ce qui permet d'économiser de l'argent. En outre, une stratégie ITAD bien gérée minimise les coûts associés au stockage et à la maintenance des équipements obsolètes ou inutilisés.

Sécurité des données

À une époque où les violations de données peuvent dévaster les finances et la réputation d'une entreprise, il est primordial d'assurer la destruction ou l'effacement sécurisé des données des appareils. Les services ITAD sont spécialisés dans l'assainissement et l'effacement sécurisé des données, garantissant que toutes les informations sensibles sont effacées ou détruites en toute sécurité avant que l'équipement ne soit éliminé, recyclé ou revendu.

Gestion de la réputation

Des pratiques efficaces en matière d'ITAD reflètent l'engagement d'une organisation en faveur de la responsabilité environnementale et de la confidentialité des données, des facteurs cruciaux dans le paysage commercial d'aujourd'hui. L'élimination appropriée des actifs informatiques aide les organisations à éviter la publicité négative associée au non-respect de l'environnement ou aux violations de données. En adhérant à des pratiques d'élimination durables et en garantissant la destruction sécurisée des données, les entreprises peuvent renforcer la réputation de leur marque, ce qui favorise la confiance des consommateurs et des parties prenantes.

Stratégies d'élimination des actifs informatiques

Les organisations peuvent gérer efficacement l'élimination de leurs actifs informatiques, en garantissant la sécurité des données, la conformité réglementaire et la durabilité environnementale en suivant ces étapes stratégiques :

Inventaire et évaluation

- Réaliser un inventaire complet de tous les actifs informatiques, en documentant leur type, leur emplacement et leur état.

- Évaluer l'étape du cycle de vie de chaque bien pour prendre des décisions éclairées en matière d'élimination, de revente ou de recyclage.

- Assurer une documentation complète pour éviter d'oublier des dispositifs et respecter les protocoles de sécurité et d'élimination des données.

Assainissement et destruction des données

- Mettre en œuvre des méthodes sûres de destruction des données adaptée au type d'actif et à la sensibilité des données.

- Choisissez entre l'effacement logiciel des données et la destruction physique en fonction du bien et des données concernés.

- Utiliser des techniques de destruction de données certifiées pour se conformer aux lois sur la confidentialité des données et aux normes de l'industrie, réduisant ainsi le risque de fuites de données.

Réutilisation, revente, recyclage

- Évaluer chaque actif pour déterminer s'il peut être réutilisé au sein de l'organisation afin d'en prolonger la durée de vie et de réaliser des économies.

- Envisager la revente sur le marché secondaire pour un retour sur investissement, si le bien est en bon état et si les données ont été effacées en toute sécurité.

- Optez pour un recyclage respectueux de l'environnement pour les biens qui ne peuvent être réutilisés ou revendus, contribuant ainsi à l'économie circulaire et minimisant l'impact sur l'environnement.

Considérations juridiques et de conformité

Lois sur la protection des données

Les organisations doivent naviguer dans un réseau complexe de lois sur la confidentialité des données, telles que le GDPR en Europe et diverses lois d'État aux États-Unis, qui dictent la façon dont les données personnelles doivent être traitées et protégées. Les processus ITAD doivent garantir la conformité avec ces lois pour éviter des amendes substantielles et des répercussions juridiques, soulignant l'importance de pratiques sécurisées d'effacement des données.

Réglementations environnementales

Les réglementations environnementales locales, nationales et internationales régissent l'élimination des déchets électroniques. Des pratiques ITAD appropriées garantissent que les organisations respectent ces réglementations, évitant ainsi les sanctions et contribuant à l'effort mondial de gestion responsable des déchets électroniques.

Normes et certifications de l'industrie

Le respect des normes industrielles et l'obtention de certifications telles que R2 (Responsible Recycling) ou e-Stewards témoignent de l'engagement d'une organisation en faveur des meilleures pratiques en matière d'élimination des actifs. Ces normes fournissent un cadre pour la mise en place d'un système sécurisé, l'élimination des actifs informatiques dans le respect de l'environnementIl s'agit de guider les organisations pour qu'elles maintiennent des niveaux élevés de conformité et d'intégrité opérationnelle.

Meilleures pratiques en matière d'élimination des actifs informatiques

Lorsqu'il s'agit de la mise au rebut des actifs informatiques (ITAD), il est important de mettre en œuvre les meilleures méthodes pour garantir l'efficacité du processus.

Critères de sélection des fournisseurs

L'une des premières étapes essentielles d'un plan de cession des actifs est l'établissement de critères de sélection des fournisseurs. Il est essentiel de choisir des entreprises d'ITAD qui non seulement jouissent d'une solide réputation et d'une expertise avérée, mais qui détiennent également des certifications reconnues par l'industrie, telles que R2 (Responsible Recycling), e-Stewards ou les normes ISO.

Gestion de la chaîne de contrôle

La gestion de la chaîne de possession est un autre aspect essentiel des bonnes pratiques ITAD. Il s'agit de suivre les mouvements et la manipulation des biens informatiques depuis leur mise hors service jusqu'à leur destruction finale. Une gestion efficace de la chaîne de contrôle garantit que les actifs restent en sécurité et que tous les processus de destruction des données sont soigneusement documentés, ce qui minimise le risque de violation des données.

Rapports et documentation

Enfin, il est essentiel de disposer d'une documentation et de rapports complets pour vérifier le traitement et l'élimination corrects des actifs informatiques. Il s'agit notamment d'enregistrements détaillés des processus de destruction et de recyclage des données, de certifications de recyclage et de toute autre documentation pertinente permettant de prouver la conformité aux exigences réglementaires et aux meilleures pratiques du secteur.

Technologies émergentes pour l'élimination des actifs informatiques

Le secteur ITAD assiste à l'intégration de technologies émergentes qui promettent de révolutionner la façon dont les organisations gèrent l'élimination de leur matériel informatique. La technologie blockchain, par exemple, est étudiée pour son potentiel d'amélioration de la traçabilité. En fournissant un registre immuable des transactions, la blockchain peut offrir un enregistrement transparent et vérifiable du parcours de chaque actif tout au long du processus d'élimination, du déclassement à l'élimination finale.

L'intelligence artificielle (IA) est une autre technologie transformatrice, en particulier pour l'analyse prédictive. L'IA peut analyser les schémas d'utilisation et le cycle de vie des actifs, aidant ainsi les organisations à prendre des décisions plus éclairées sur le moment de la mise hors service ou de la réaffectation des actifs informatiques. Cela permet non seulement de maximiser la valeur récupérée de ces actifs, mais aussi d'améliorer l'efficacité du processus de cession.

Défis et pièges à éviter

Malgré les progrès et les meilleures pratiques en matière d'ITAD, les organisations sont confrontées à plusieurs défis et pièges. L'absence d'une stratégie claire est un problème courant. Sans un plan ITAD bien défini, les entreprises peuvent se retrouver à réagir aux besoins de mise au rebut plutôt que de gérer de manière proactive le cycle de vie de leurs actifs, ce qui peut entraîner des inefficacités et une augmentation des coûts.

Les risques de violation de données constituent un autre problème important. La manipulation ou la destruction inappropriée de dispositifs contenant des données peut exposer des informations sensibles, entraînant des dommages juridiques et des atteintes à la réputation. Pour atténuer ces risques, il est essentiel de garantir la destruction complète et sécurisée des données.

Enfin, un contrôle préalable inadéquat des fournisseurs peut constituer une négligence grave. Un partenariat avec un fournisseur de DATI qui ne dispose pas des certifications, de l'expérience ou des capacités nécessaires peut entraîner une non-conformité aux réglementations, des violations de la sécurité des données et des atteintes à l'environnement.

Résumé : Maximiser la valeur et la durabilité grâce à l'élimination des actifs informatiques

Adopter des pratiques efficaces de mise au rebut des actifs informatiques (ITAD) n'est pas seulement une nécessité, mais un avantage stratégique pour les entreprises modernes visant à sécuriser leurs données, à maximiser la valeur des actifs et à assumer leurs responsabilités environnementales. L'intégration de technologies émergentes telles que la blockchain, l'IA et l'IoT promet d'améliorer encore les processus ITAD, en offrant plus d'efficacité, de traçabilité et de sécurité. Si nous nous tournons vers l'avenir, ces avancées technologiques, ainsi que l'accent mis de plus en plus sur la durabilité, devraient redéfinir les stratégies ITAD, les rendant plus efficaces et essentielles que jamais.

Toutefois, pour tirer pleinement parti de ces opportunités, les entreprises doivent rester vigilantes face aux pièges courants tels que l'absence de stratégie claire, les risques de violation des données et une diligence raisonnable inadéquate de la part des fournisseurs. En adhérant à ces principes directeurs et en adoptant l'innovation et une approche systématique, les entreprises peuvent non seulement mettre en place un processus ITAD responsable et sécurisé aujourd'hui, mais aussi se positionner pour naviguer dans le paysage évolutif de la gestion des actifs informatiques avec confiance et perspicacité stratégique.