Warum Stress? So prüfen Sie Ihr Rechenzentrum richtig

Die Zeit ist gekommen

Es ist Zeit für ein Audit Ihrer Datenzentrum. Vielleicht ist es Zeit für eine Datenzentrum Projekt. Es kann sein, dass Sie alte Geräte ausmustern, in die Cloud migrieren, an einen anderen Standort verlagern oder eine Kernnetzmigration durchführen. Vielleicht muss auch ein Anzugträger Hardware- und Software-Assets bewerten, um die zukünftige Kosteneffizienz zu prognostizieren. Unabhängig davon ist eine ordnungsgemäße Prüfung und Dokumentieren die Datenzentrum ist eine sehr wichtige Aufgabe.

Das haben wir alle schon erlebt

Als VerwalterDie meisten altgedienten Systemadministratoren sind schon ein oder zwei Mal entlassen worden. Rechenzentrum Auditing ist entscheidend für die Planung und Verhandlung des Budgets. Wenn das obere Management kein vollständiges und klares Bild der Netzwerktopologie und der Anwendungsfälle sieht, kann es nicht angemessen kommunizieren, dass nicht nur die Hardware- und Software-Assets, sondern auch das Budget, das die Beschäftigung der Systemadministratoren sichert, gewartet werden müssen. Eine angemessene Daten Center-Audit zeigt Ihren Wert und Ihre Effizienz als Administrator und stellt sicher, dass das Unternehmen den besten Gegenwert für die Kosten ihres verfügbaren Vermögens erhält.

Warum es wichtig ist

Das mittlere Management kann ein harter Job sein. Die meisten Verwalter sind sich dessen bewusst und haben kein Interesse daran, in den Stress einer Managementrolle oder in die damit verbundenen Aufgaben des Dokumentierens und Versendens von E-Mails den ganzen Tag über verwickelt zu werden. Sysadmins sind jedoch für viele verwaltungsbezogene Angelegenheiten verantwortlich.

Rechenzentrum Auditing ist eine der am meisten übersehenen, aber unbestreitbar wichtigsten Aufgaben eines Systemadministrators. Die Netzwerkdokumentation ist die Grundlage eines strategische Vermögensverwaltung Plan. Eine genaue Prüfung ist von zentraler Bedeutung für die Sicherheit, die Zuverlässigkeit, die Qualität der Unterstützung, die Kosteneffizienz und die Notfallwiederherstellung eines Daten Zentrum.

Vielleicht arbeiten Sie mit anderen Sysadmins in einem funktionsübergreifenden Team zusammen. Ohne eine angemessene Audit des RechenzentrumsDie Einarbeitung neuer Teammitglieder kann sehr mühsam sein. Selbst für einen erfahrenen VerwalterOhne einen genauen Überblick über die Netztopologie ist es eine steile Lernkurve.

Der Affenschlüssel

Schlecht Daten Die zentrale Audit-Dokumentation führt zu anderen Problemen, die wir alle als Sysadmins schon erlebt haben: Die Namenskonvention ergibt keinen Sinn; das kanonische Datenmodell ist versteckt; vergangene Verwalter Die Software wurde nicht dokumentiert; Passwörter sind schwer zu finden; die Unternehmensleitung ist besorgt über die exorbitanten Energiekosten; oder, was am erschreckendsten ist, Daten Die Sicherheit ist lückenhaft, entspricht nicht dem Industriestandard und führt zu einer Verletzung des Unternehmens oder - noch schlimmer - der Kunden. Daten.

Wenn ein kritischer, prioritärer Vorfall eintritt, sind wir oft der Affe in der Mitte, der nicht nur den kritischen Ausfall, sondern auch die unterbrochene Kommunikation zwischen Führungskräften, dem mittleren Management, anderen Teammitgliedern und frustrierten Endbenutzern bewältigt. Es kann einem Kopfschmerzen bereiten, wenn der Exchange admin benötigt Informationen, die in der Datenbank enthalten sind adminoder wir brauchen einen schnellen Abruf von sensiblen Kunden Datenoder wenn Sie versuchen, herauszufinden, welche Patches während des letzten "Patch Tuesday" angewendet wurden, weil sie zurückgesetzt werden müssen.

Das Fehlen einer ordnungsgemäßen Prüfung schließt den Kreis, wenn es an der Zeit ist eine Stilllegung des Rechenzentrums durchführen - ein Szenario, in dem niemand gefunden werden möchte. Für eine ordnungsgemäße Prüfung ist viel Sorgfalt erforderlich, daher hier ein Überblick über die verschiedene Arten von Audits für Rechenzentrenwas geprüft werden sollte, sowie einige Instrumente, die zur Erleichterung des Prozesses eingesetzt werden können.

Sicherheit Data Center Audit

Das wichtigste Merkmal einer Daten Zentrum ist seine Sicherheit. Unternehmen verlassen sich nicht nur auf ihre unternehmenskritischen Daten sicher eingedämmt werden, aber ein einziger Verstoß kann ein Unternehmen leicht zu Fall bringen. Wie von IBMdie durchschnittlichen Gesamtkosten einer Daten Die Zahl der Datenschutzverletzungen in den Vereinigten Staaten liegt bei $8,19 Millionen, wobei durchschnittlich 25.575 Datensätze pro Datenschutzverletzung betroffen sind.

Das ist nicht die einzige erschreckende Statistik. Nach Angaben der Thales Bericht zur Datenbedrohung 201965% der Unternehmen in den Vereinigten Staaten geben an, dass sie zu irgendeinem Zeitpunkt von einer Sicherheitsverletzung betroffen waren - und 35% berichteten, dass sie allein im letzten Jahr von einer Sicherheitsverletzung betroffen waren.

Cybersecurity Das Risiko wächst progressiv und wird im Laufe der Zeit aggressiver und häufiger, da die Komplexität von Hybrid-Cloud- und IoT-Technologien zunimmt. Die anfälligsten Zeiten für Daten Verstöße sind bei Implementierungen, Migrationen und Stilllegung von Rechenzentren. Eine ordnungsgemäße Sicherheitsprüfung hilft bei der Organisation und strategischen Planung von Sicherheitsmaßnahmen und stellt sicher, dass die richtigen Maßnahmen ergriffen werden, um Verstöße, Ausfallzeiten und andere Probleme zu vermeiden. Daten Katastrophen im Zentrum.

44% der Befragten des Datenbedrohungsberichts gaben an, dass die Komplexität ein Hindernis für die Umsetzung angemessener Datensicherheit. In Anbetracht dessen ist die Grundlage für einen angemessenen Sicherheitsplan und eine sichere Datenzentrum Stilllegung, ist die Identifizierung von Lücken in der Einhaltung der Normen durch eine ordnungsgemäße Prüfung und Dokumentation der Datenzentrum auf regelmäßiger Basis.

Zugangskontrolle

AKA, Überprüfung von Mitarbeitern, Auftragnehmern und Anbietern, die Zugang zu Infrastruktur und Software haben. Ziehen Sie biometrische Scanner und Multi-Faktor-Authentifizierungsmethoden in Betracht, um Nutzern Zugang zu gewähren.

Für viele Unternehmen und technische Teams kann die Verwaltung von Passwörtern eine chaotische Tortur sein. Verschlüsselte Passwort-Manager wie LastPass und Dashlane können einen Großteil der Last und des Risikos aus dem Bereich der Passwortspeicherung und -verwaltung nehmen. Leider ist es immer noch wichtig, zu beurteilen, wie gut die Mitarbeiter gegen Social Engineering geschult sind.

Physische Sicherheit - Ein hohes Maß an physischer Sicherheit in der Umgebung von Vermögenswerten ist eines der Hauptmerkmale eines Qualitätssystems. Daten Zentrum. Konsequente Prüfungen der sich ständig verändernden Teile der physischen Sicherheit tragen dazu bei, dass Katastrophenschutzprotokolle wie z. B. die Brandbekämpfung stets einsatzbereit sind. Außerdem werden so die Türen fest verschlossen und der Daumen am Puls des am meisten gefährdeten Aspekts eines Daten Zentrum: menschliches Versagen.

Video-Überwachung - wie viele Kameras, ihre Standorte und die Einhaltung der Theorie der Routineaktivitäten und anderer Theorien, die Verbrechen und abweichende Aktivitäten am besten erklären.

Die DMZ - Die Bedeutung der Dokumentation der entmilitarisierten Zone und des Netzwerkrands wird viel zu oft übersehen. Wo endet Ihr Netzwerk und wo beginnt das Internet? Wo befinden sich die virtuellen Türen? Dies ist eine sehr wichtige Überlegung - insbesondere bei der Stilllegung eines Datenzentrum oder die Migration zu einer hybriden Cloud-Infrastruktur. Ordnungsgemäße Prüfung der IP-Adressen, Server, Server Rollen, Benutzernamen und Kennwörtern am Rande und in der DMZ Ihres Netzwerks ist absolut entscheidend für die Sicherheit Ihres Unternehmens. Datenzentrum vor dem Stilllegungsprozess.

Audit zur Einhaltung von Standards im Rechenzentrum

Zumindest laut den wöchentlichen Schlagzeilen über Datenschutzverletzungen, Datensicherheit ist schwierig. Zum Glück gibt es viele Konformitätsstandards für Rechenzentren in der Rechenzentrumsbranche. Ein externer Prüfer kann Ihre Daten Center die Einhaltung der gesetzlichen Anforderungen für wesentliche Sicherheitszertifizierungen. Einige Beispiele für branchenweit anerkannte Sicherheitszertifizierungen sind ISO, SSAE 18, SOC2 Typ II, PCI-DSS (Payment Card Industry Data Security Standard) und - in der Gesundheitsbranche, wo Daten Verstöße sind die im Durchschnitt teuersten - HIPAA (Health Insurance Portability and Accountability Act).

Ohne angemessene Prüfungsverfahren kann ein Daten Zentrum wird es schwer haben, nicht nur zu konkurrieren, sondern auch ihre Daten sicher in einer zunehmend feindlichen Cybersicherheit Welt.

Audit der Infrastruktur

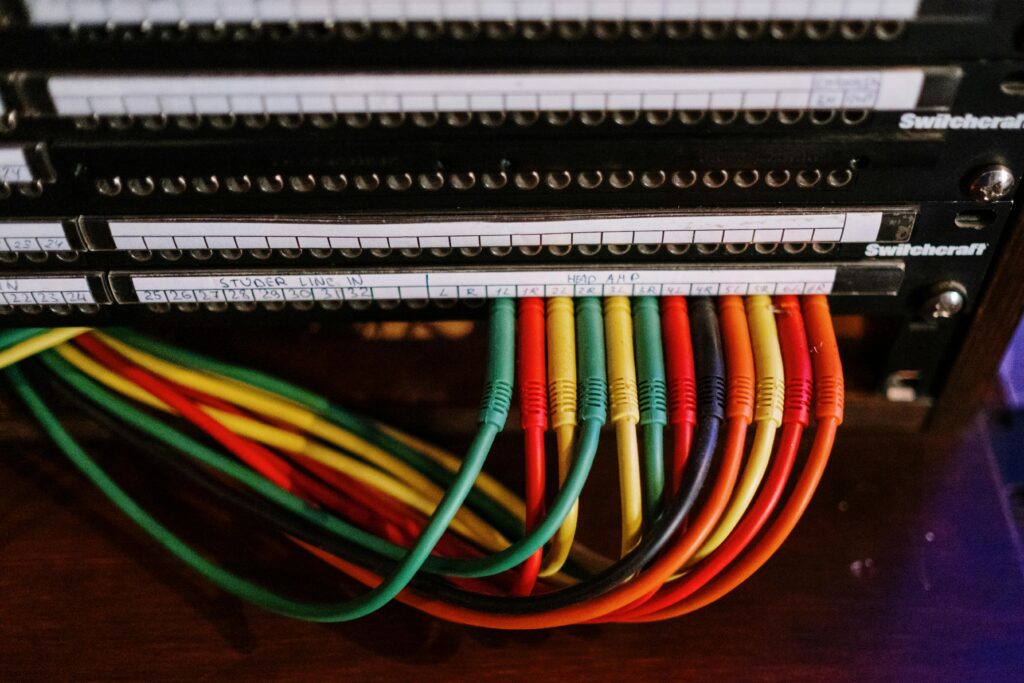

Rechenzentren sind komplexe, sich ständig verändernde und sich weiterentwickelnde digitale Organismen. Verkabelungsmanagement, Stromversorgungen und redundante Stromversorgungssysteme, Kühlsysteme, Brand- und Überschwemmungsmanagementsysteme, Server Racks und Clustern.

Die beiden wichtigsten Überlegungen bei einem Infrastruktur-Audit sind: Die Netzwerktopologiekarte und die Bestandsprüfung.

Karte der Netzwerktopologie

Es gibt viele Wege, eine Katze zu häuten. Das gilt auch für die Erstellung einer Netzwerktopologiekarte. Für diese wichtige Aufgabe gibt es viele kostenpflichtige und kostenlose Tools: z. B. Visio, Gliffy, Lucidchart, Spiceworks und PDQ Inventory.

Vermögensprüfung

Das Hauptaugenmerk bei der Auditierung der Anlagen in einem Rechenzentrum liegt auf den Serverfarmen. Diese bringen eine Reihe von Überlegungen mit sich:

- Wie viele Serverschränke?

- Wie lautet die RU-Position (Rack Unit) der einzelnen Server?

- Die NetBIOS-, IP-Adress- und DNS-Konfigurationen jedes Servers.

- Server-Clustering-Konfigurationen

- Welche Rolle/Funktion haben die einzelnen Server und Servercluster?

- Alter, Marke und Modell der einzelnen Server.

- Physikalische Spezifikationen der einzelnen Server. Dazu gehören: Festplatten, Nutzung der Festplattenkontingente, RAM, Prozessoren, RAID-Karten, DRAC/iLo-Karten, NIC-Konfigurationen, Konnektivität (z. B. Glasfaser)

- Soft-Spezifikationen jedes Servers, einschließlich: Bare-Metal- oder virtueller Server, verwendete Datenbanken, Berechtigungen (z. B. Active Directory-Sicherheitsgruppen), Hersteller-Support-Informationen und sonstige Informationen wie Patch-Stände

- Router, Switches und Firewalls - Hersteller, Modell, IP-Konfiguration, Subnetznamen und virtuelle Konfigurationsdateien für jeden Router, Switch, jede Firewall und jeden Load Balancer.

Stromeffizienz-Audit

Nach Angaben von ForbesErstaunlicherweise sind Rechenzentren für etwa 3% des gesamten Energieverbrauchs der Welt verantwortlich. Da sich die Technologie ständig weiterentwickelt, ist dies ein Problem, das mit der Zeit nur noch zunehmen wird. Wenn es um die Stilllegung von Rechenzentren geht, ist die Prüfung Energie-Effizienz ist der Schlüssel für die Planung der Zukunftsstrategie Ihres Netzes. Wie viel davon muss außer Betrieb genommen werden?

Eine Standardmethode zur Messung des Energieverbrauchs eines Rechenzentrums ist die Berechnung der Stromverbrauchseffektivität (PUE). Dieser wird für jede Anlage berechnet, indem der Gesamtstromverbrauch durch die durchschnittliche Geräteleistung geteilt wird. Dies ermöglicht ein Benchmarking und eine Verbrennungsrate, die über einen bestimmten Zeitraum verfolgt werden kann.

Entwurfsprüfung

Und schließlich: Wie sieht der Bauplan Ihres Rechenzentrums aus? Ein Design-Audit konzentriert sich auf das Design der Einrichtung aus der Vogelperspektive und die geltenden Industrienormen. Wie hoch ist der Kosten-Nutzen-Faktor für die Umgestaltung suboptimaler Aspekte des Layouts?